در دنیای امروز که سازمانها از ترکیبی از سامانههای داخلی، پرتالهای شهروندی، و سرویسهای ابری استفاده میکنند، مسئلهی احراز هویت متمرکز کاربران از همیشه مهمتر شده است. کاربران انتظار دارند تنها یکبار وارد سیستم شوند و بتوانند بدون تکرار ورود، به همهی سامانههای مرتبط دسترسی پیدا کنند؛ درحالیکه مدیران فناوری بهدنبال حفظ کنترل، امنیت و یکپارچگی هستند.

در چنین شرایطی، یکی از قدیمیترین و درعینحال مهمترین فناوریهای مایکروسافت، یعنی ADFS یا Active Directory Federation Services، بهعنوان راهکاری برای فدراسیون هویت (Identity Federation) معرفی شد.

🔹 تعریف ADFS

ADFS سرویسی از شرکت Microsoft است که امکان Single Sign-On (SSO) را برای کاربران سازمانی فراهم میکند.

این سرویس بر پایهی Active Directory Domain Services (AD DS) کار میکند و به کاربران اجازه میدهد با همان حساب کاربری سازمانی خود، به سایر سامانهها — حتی خارج از دامنهی داخلی — وارد شوند، بدون آنکه رمز خود را دوباره وارد کنند.

به زبان ساده، ADFS نقش یک پل امن بین Active Directory و سامانههای دیگر را بازی میکند.

🔹 هدف و کاربرد ADFS

ADFS برای حل مشکلی طراحی شد که در شبکههای ویندوزی بهوضوح دیده میشد:

Active Directory فقط در محدودهی شبکه داخلی قابل استفاده است، اما بسیاری از سامانهها خارج از آن محدوده هستند — از جمله اپلیکیشنهای وب، سرویسهای ابری یا پورتالهای شرکای تجاری.

در این حالت، ADFS وظیفه دارد با استفاده از استانداردهای باز مانند SAML 2.0، WS-Federation یا OAuth 2.0، هویت کاربران را بین سیستمها فدراسیون کند. یعنی سازمان، اعتبار کاربر را تأیید میکند و به سرویس مقصد یک توکن اعتماد (Security Token) میفرستد.

🔹 نحوه عملکرد

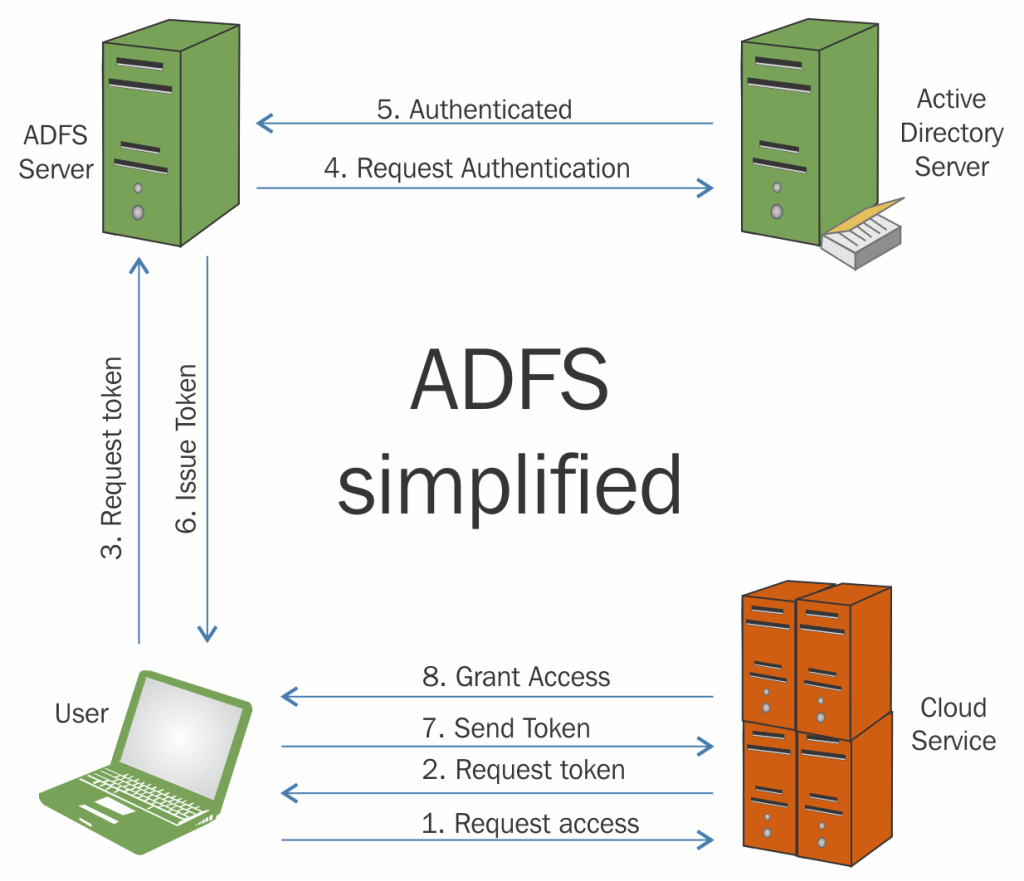

فرآیند کار ADFS بهصورت خلاصه چنین است:

-

-

کاربر قصد ورود به یک برنامه یا پورتال را دارد.

-

سامانه کاربر را به سرور ADFS هدایت میکند.

-

ADFS با Active Directory ارتباط میگیرد و هویت کاربر را بررسی میکند (با استفاده از Kerberos یا LDAP).

-

در صورت موفقیت، ADFS یک توکن امنیتی (Claim یا SAML Assertion) تولید میکند.

-

سامانه مقصد این توکن را میپذیرد و کاربر را معتبر میشناسد.

-

در نتیجه، کاربران تنها یکبار احراز هویت میشوند و از آن پس میتوانند به چندین سامانه دیگر وارد شوند، بدون ورود مجدد.

🔹 مزایای استفاده از ADFS

| مزیت | توضیح |

|---|---|

| ورود یکبار برای همهی سامانهها (SSO) | کاربر با یک بار ورود، به چندین سیستم متصل میشود. |

| افزایش امنیت | رمز عبور کاربر فقط در AD بررسی میشود و برای سرویسهای دیگر ارسال نمیگردد. |

| یکپارچگی با اکوسیستم مایکروسافت | هماهنگ با SharePoint، Office 365، Dynamics و سایر محصولات مایکروسافت. |

| پشتیبانی از استانداردهای فدراسیونی | مانند SAML، WS-Fed و OAuth برای تعامل با سامانههای غیرمایکروسافتی. |

🔹 محدودیتها و چالشها

با وجود مزایای قابل توجه، ADFS دارای محدودیتهایی است که با گسترش زیرساختهای چندپلتفرمی امروزی، بیشتر نمایان میشوند:

-

وابستگی به اکوسیستم ویندوز

ADFS فقط روی Windows Server اجرا میشود و به Active Directory نیاز دارد؛ بنابراین برای سازمانهایی با سامانههای متنوعتر یا مبتنی بر لینوکس، چالشبرانگیز است. -

پشتیبانی محدود از معماریهای جدید (API، موبایل، SPA)

ADFS بیشتر برای وباپلیکیشنهای سنتی طراحی شده است و در احراز هویت RESTful و موبایلی انعطافپذیری محدودی دارد. -

پیچیدگی در استقرار و نگهداری

راهاندازی و نگهداری ADFS شامل تنظیم Farm، گواهیهای امنیتی و تنظیمات پیچیده است که نیاز به تخصص بالایی دارد. -

عدم پشتیبانی از فناوریهای جدید مانند Passkey و WebAuthn

در حالی که جهان به سمت احراز هویت بدون رمز (Passwordless) حرکت میکند، ADFS همچنان به مدل سنتی رمز عبور متکی است.

🔹 پوشش نیازهای سازمانی

ADFS برای سازمانهایی که بهطور کامل بر بستر ویندوز فعالیت میکنند، هنوز یکی از بهترین گزینهها برای ورود متمرکز است.

در سناریوهایی مثل اتصال به Office 365 یا پورتالهای داخلی مبتنی بر SharePoint، این سرویس بهخوبی پاسخگو است.

اما در دنیای امروزی که بسیاری از سامانهها مبتنی بر API، Cloud، Mobile App و فناوریهای متنوعتر هستند، ADFS بهتنهایی نمیتواند نقش «مرکز احراز هویت سازمان» را ایفا کند. در چنین شرایطی، ترکیب ADFS با یک سامانهی SSO مدرن راهحل ایدهآل محسوب میشود.

🔷 ترکیب ADFS و سامانههای SSO مدرن

امروزه رویکردی هوشمندانه در حال گسترش است:

سازمانها ADFS را حفظ میکنند تا هویت کاربران دامین را از طریق Active Directory مدیریت کنند،

اما در عین حال، یک سامانهی SSO مرکزی و مدرن (مثلاً مبتنی بر OpenID Connect و OAuth2) را در بالای آن قرار میدهند تا همهی سامانهها و سرویسهای غیرمایکروسافتی نیز در همان چارچوب فدراسیون قرار گیرند.

🔹 نحوهی یکپارچهسازی

🟢 حالت اول: ADFS به عنوان منبع هویت (Identity Provider)

در این مدل:

-

ADFS در نقش IdP باقی میماند و هویت کاربران دامین را تأیید میکند.

-

سامانهی SSO مدرن (مثل SSO پلاس) نقش Service Provider (SP) را دارد.

-

کاربران ابتدا در ADFS احراز میشوند، سپس SSO مرکزی از همان هویت برای صدور توکنهای OAuth2 یا OIDC برای سایر سامانهها استفاده میکند.

📊 نتیجه:

کاربران داخلی با همان اعتبار AD وارد میشوند، و سایر سامانهها (از جمله وباپها، موبایل و APIها) از طریق درگاه SSO مرکزی به صورت یکپارچه احراز هویت میشوند.

🟢 حالت دوم: SSO مدرن به عنوان درگاه مرکزی و ADFS به عنوان یکی از منابع

در این حالت:

-

سامانهی SSO نقش مرکز فدراسیون را دارد.

-

ADFS تنها یکی از منابع احراز هویت آن محسوب میشود (در کنار LDAP، پایگاهداده داخلی، یا سامانههای ملی).

-

ورود کاربران از طریق مسیرهای مختلف انجام میشود اما همهی سیاستها، MFAها و گزارشها بهصورت متمرکز در SSO مدیریت میشود.

🔹 مزایای ترکیب ADFS و SSO مدرن

| مزیت | توضیح |

|---|---|

| 🔐 امنیت چندلایه | رمزها در AD باقی میمانند، ولی تبادل توکنها از طریق استانداردهای جدید انجام میشود. |

| 🌍 پوشش کامل کاربران داخلی و بیرونی | کاربران دامین از طریق ADFS، و سایر کاربران از طریق روشهای دیگر احراز میشوند. |

| ⚙️ مرکزیت کنترل دسترسی | سیاستها، MFA و لاگهای امنیتی در سامانهی مرکزی SSO مدیریت میشود. |

| 🔄 انتقال تدریجی و بدون ریسک | میتوان بدون حذف ADFS، گامبهگام احراز هویتها را به سامانهی جدید منتقل کرد. |

🔹 جمعبندی

ADFS همچنان یکی از پایههای اصلی احراز هویت در اکوسیستم مایکروسافت است و برای بسیاری از سازمانهای داخلی عملکرد قابل قبولی دارد.

اما واقعیت این است که با گسترش سامانههای چندپلتفرمی، اپلیکیشنهای ابری و نیاز به امنیت چندمرحلهای، ADFS بهتنهایی پاسخگوی همهی نیازها نیست.

راهکار منطقی و آیندهنگرانه این است که ADFS در نقش درگاه احراز داخلی (Internal IdP) باقی بماند و در بالای آن، یک سامانهی SSO مدرن و مستقل از پلتفرم به عنوان لایهی مرکزی فدراسیون هویت عمل کند.

این معماری ترکیبی باعث میشود سازمان از مزایای هر دو دنیا بهرهمند شود:

پایداری و امنیت Active Directory در کنار انعطاف و استانداردهای باز دنیای SSO مدرن.