مدیریت هویت و دسترسی (Identity and Access Management – IAM) مجموعهای از سیاستها، فرآیندها و فناوریهاست که به سازمانها کمک میکند هویت کاربران را کنترل کرده و دسترسی آنها به منابع را بهصورت ایمن مدیریت کنند.

راهحلهای مدیریت دسترسی هویت به بخش فناوری اطلاعات این امکان را میدهد که کنترل دسترسی و هویت را با همان سرعت و اطمینان برای 10 کارمند مانند 10000 کارمند مدیریت کند. این امر آنها را از وظایف دستی وقتگیر، مانند تنظیم مجدد رمز عبور ، رها میکند و به آنها اجازه میدهد تا بر پروژههای چالشبرانگیزتر و رضایتبخشتر برای پیشبرد رشد شرکت تمرکز کنند.

ندانستن یک اشتباه امنیتی میتواند پایان کار باشد!

مسائل و مفاهیم کلیدی مدیریت هویت و دسترسی (IAM)

برای افزودن مدیریت هویت و دسترسی به سرویسهای داخلی و خارجی خود، لازم است با مفاهیم و چالشهای کلیدی این حوزه آشنا شوید.

طراحی و پیادهسازی صحیح جریانهای ورود و مدیریت دسترسی تضمین میکند که «فرد مناسب» به «سرویس مناسب» دسترسی داشته باشد.

مدیریت هویت و دسترسی (IAM) بر کاربران نهایی، مشتریان و کارمندان شما اثر مستقیم دارد و انطباق با نیازهای امنیتی در حال تغییر را تسهیل میکند. حتی یک نقص کوچک در طراحی یا پیادهسازی IAM میتواند منجر به کاهش قابلیت اطمینان سیستم یا، در بدترین حالت، آشکار شدن ضعفهای امنیتی شود.

یکی از مفاهیم بنیادین در IAM این است که مشخص شود چه کسی باید به کدام سرویسها و با چه سطحی از دسترسی وارد شود. این موضوع همیشه به سادگی تفکیک «کارمند» و «مشتری» نیست؛ زیرا سطوح و نقشهای مختلفی مانند کاربر عادی، مدیر یا ناظر میتواند وجود داشته باشد.

طراحی و پیادهسازی یک سیستم IAM متناسب با نیازهای سازمان، معمولاً مستلزم صرف زمان و تلاش قابل توجهی است. راهکار SSO پلاس میتواند زمان، هزینه و ریسک این مسیر را به شکل چشمگیری کاهش دهد.

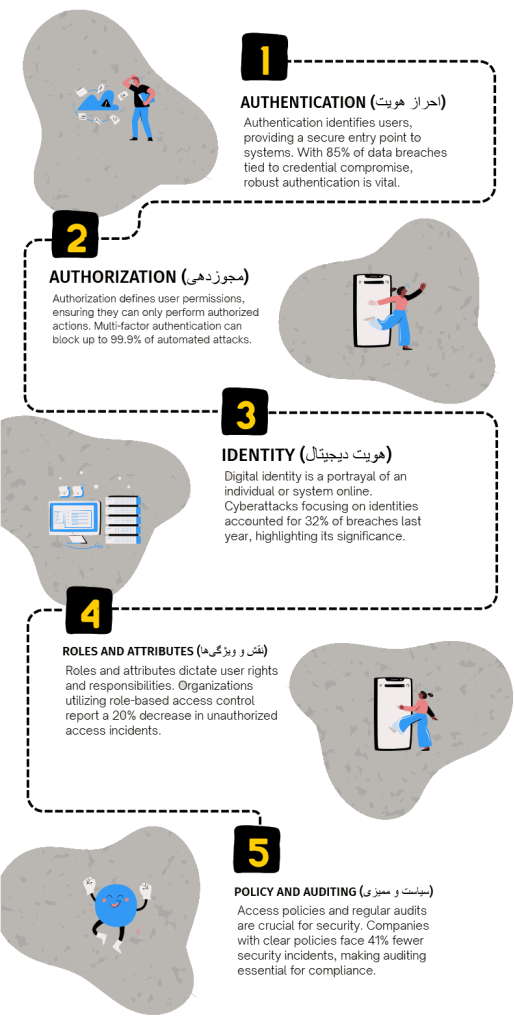

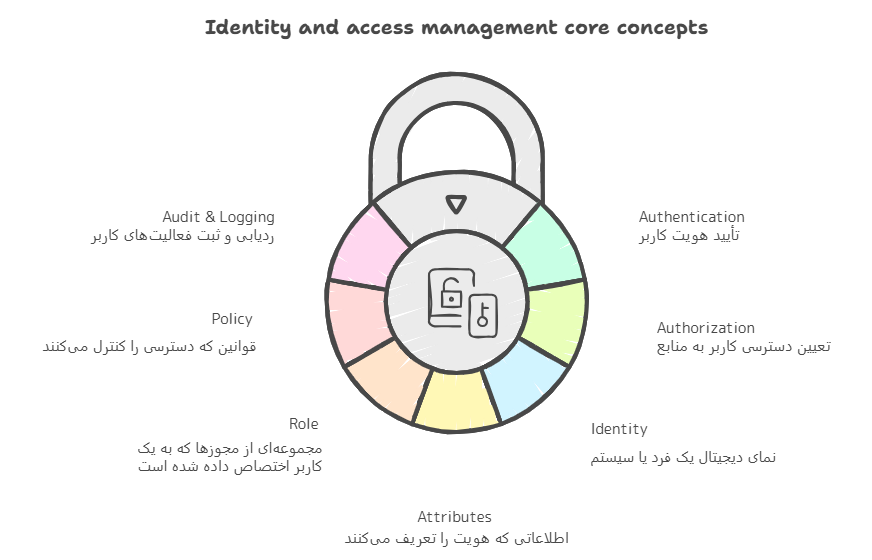

مفاهیم بنیادین (Core Concepts)

اینها پایهایترین مفاهیم IAM هستند:

-

🔐 Authentication (احراز هویت) – کاربر چه کسی است؟

-

🛂 Authorization (مجوزدهی) – چه کاری اجازه دارد انجام دهد؟

-

👤 Identity (هویت دیجیتال) – نمای دیجیتال یک فرد/سیستم

-

🏷 Attributes (ویژگیها) – نقش، سازمان، سطح دسترسی

-

🎭 Role (نقش) – مثل RBAC

-

📜 Policy (سیاست دسترسی) – قوانین تصمیمگیری

-

🧾 Audit & Logging (ممیزی و ثبت رویداد)

مسائل و مفاهیم کلیدی مدیریت هویت و دسترسی (IAM)

برای افزودن مدیریت هویت و دسترسی به سرویسهای داخلی و خارجی خود، لازم است با مفاهیم و چالشهای کلیدی این حوزه آشنا شوید.

طراحی و پیادهسازی صحیح جریانهای ورود و مدیریت دسترسی تضمین میکند که «فرد مناسب» به «سرویس مناسب» دسترسی داشته باشد.

مدیریت هویت و دسترسی (IAM) بر کاربران نهایی، مشتریان و کارمندان شما اثر مستقیم دارد و انطباق با نیازهای امنیتی در حال تغییر را تسهیل میکند. حتی یک نقص کوچک در طراحی یا پیادهسازی IAM میتواند منجر به کاهش قابلیت اطمینان سیستم یا، در بدترین حالت، آشکار شدن ضعفهای امنیتی شود.

یکی از مفاهیم بنیادین در IAM این است که مشخص شود چه کسی باید به کدام سرویسها و با چه سطحی از دسترسی وارد شود. این موضوع همیشه به سادگی تفکیک «کارمند» و «مشتری» نیست؛ زیرا سطوح و نقشهای مختلفی مانند کاربر عادی، مدیر یا ناظر میتواند وجود داشته باشد.

طراحی و پیادهسازی یک سیستم IAM متناسب با نیازهای سازمان، معمولاً مستلزم صرف زمان و تلاش قابل توجهی است. راهکار SSO پلاس میتواند زمان، هزینه و ریسک این مسیر را به شکل چشمگیری کاهش دهد.

آنچه باید درباره مدیریت هویت و دسترسی IAM بدانید

مفاهیم پایه (IAM Core Concepts)

در هر سامانه مدیریت هویت و دسترسی، این مفاهیم پایه وجود دارند:

1. احراز هویت (Authentication)

در مدیریت هویت و دسترسی، احراز هویت فرآیندی است که مشخص میکند کاربر واقعاً چه کسی است. این مرحله اولین لایه امنیتی در معماری مدیریت هویت و دسترسی محسوب میشود.

2. مجوزدهی (Authorization)

پس از احراز هویت، سیستم مدیریت هویت و دسترسی تعیین میکند کاربر به چه منابعی و با چه سطح دسترسی اجازه فعالیت دارد.

3. هویت دیجیتال (Digital Identity)

در مدیریت هویت و دسترسی، هر کاربر، سرویس یا دستگاه دارای یک هویت دیجیتال یکتا است که شامل شناسه و ویژگیهای مرتبط میباشد.

4. نقش و سیاستهای دسترسی

مدیریت هویت و دسترسی معمولاً بر اساس نقشها (RBAC) یا سیاستهای دسترسی (Policy) عمل میکند تا کنترل دقیقی بر سطح دسترسی کاربران ایجاد کند.

5. ثبت رویداد و ممیزی

یکی از ارکان مهم مدیریت هویت و دسترسی، ثبت کامل رویدادهای امنیتی برای اهداف نظارتی و انطباق با استانداردهاست.

روشهای احراز هویت (Authentication Mechanisms)

در یک سامانه مدیریت هویت و دسترسی حرفهای، روشهای متنوعی برای احراز هویت وجود دارد:

-

ورود با رمز عبور

-

رمز یکبارمصرف (OTP)

-

احراز هویت چندمرحلهای (MFA)

-

ورود بدون رمز عبور (Passkey)

-

فدراسیون هویت (SAML / OIDC)

-

ورود یکپارچه (SSO)

مدلهای کنترل دسترسی

مدیریت هویت و دسترسی برای اعمال سیاستها از مدلهای مختلفی استفاده میکند:

-

RBAC (Role-Based Access Control)

-

ABAC (Attribute-Based Access Control)

-

PBAC (Policy-Based Access Control)

-

ReBAC (Relationship-Based Access Control)

هرچه سازمان پیچیدهتر باشد، نیاز به مدلهای پیشرفتهتر در مدیریت هویت و دسترسی بیشتر میشود.

چرخه عمر در مدیریت هویت (Identity Lifecycle)

یکی از مهمترین بخشهای مدیریت هویت و دسترسی، مدیریت چرخه عمر کاربران است:

Onboarding یعنی ثبت رسمی کاربر در سیستم مدیریت هویت و دسترسی بر اساس اطلاعات HR یا ثبتنام، و آغاز چرخه تخصیص دسترسی.

Provisioning ایجاد خودکار حساب کاربری در سامانههای مختلف و اعمال دسترسیها بر اساس سیاستها.

-

- Active Directory

- ایمیل

- ERP

- سامانه مالی

- CRM

Role Assignment تخصیص نقش سازمانی به کاربر (مثلاً کارشناس مالی)، که در نهایت منجر به تخصیص دسترسی میشود.

Access Review بازبینی دورهای دسترسیها توسط مدیر یا واحد امنیت برای جلوگیری از دسترسیهای اضافی یا قدیمی.

De-provisioning یعنی حذف یا اصلاح دسترسیهای قبلی کاربر در صورت تغییر نقش، انتقال یا کاهش سطح دسترسی.

Offboarding غیرفعالسازی کامل هویت و حذف تمامی دسترسیها هنگام خروج کاربر از سازمان.

مدیریت صحیح این چرخه، ریسکهای امنیتی را بهطور قابل توجهی کاهش میدهد.

اجزای معماری IAM

-

Identity Provider (IdP)

-

Service Provider (SP)

-

Directory (LDAP / AD)

-

Token Service

-

Consent & Session Management

-

API Gateway Integration

حاکمیت و انطباق در مدیریت هویت و دسترسی

در سازمانهای بزرگ، مدیریت هویت و دسترسی نقش کلیدی در رعایت الزامات قانونی و استانداردهای امنیتی دارد، مانند:

-

ISO 27001

-

GDPR

-

HIPAA

-

کنترل تفکیک وظایف (SoD)

-

تأیید دورهای دسترسیها

مباحثی که نیاز به بررسی عمیقتر دارند

- عوامل مدیریت هویت: تمرکز بر طراحی ذخیرهسازی، پردازش هویت و مدیریت اطلاعات مرتبط

- عوامل احراز هویت: ملاحظات طراحی برای تأیید هویت کاربران

- عوامل مجوزدهی: ملاحظات طراحی برای تعیین منابع قابل دسترسی برای هر کاربر

- عوامل معماری: الزامات مهم معماری و استراتژیهای پاسخ به آنها

- اصطلاحات IAM: تعاریف کلیدی و واژگان رایج در این حوزه

مفاهیم Identitiy and access management

مدلهای هویت (Identity Models)

-

Workforce Identity (هویت کارکنان)

تمرکز بر کنترل دسترسی کارمندان داخلی سازمان.

-

Customer Identity (CIAM)

تمرکز بر کاربران بیرونی با تأکید بر تجربه کاربری و مقیاسپذیری.

-

B2B Identity (هویت شرکای تجاری)

مدیریت دسترسی پیمانکاران و سازمانهای همکار.

-

Machine / Service Identity (هویت سرویسها و APIها)

کنترل هویت ماشینها و ارتباطات سیستمی.

خدمات IAM به تفکیک کاربران بیرونی و داخلی سازمان

- تأیید هویت کاربر هنگام ورود به سیستم

- محدود کردن دسترسی کاربر صرفاً به بخشها و سرویسهایی که مجوز آن را دارد

به عنوان نمونه، یک مشتری ممکن است تنها با نام کاربری و رمز عبور وارد شود و مجاز به مشاهده و خرید کالا باشد. در مقابل، یک فروشنده ممکن است علاوه بر رمز عبور، نیاز به رمز یکبارمصرف داشته باشد و مجاز به افزودن یا ویرایش کالاها باشد، اما امکان خرید نداشته باشد.

مدیریت هویت منابع انسانی و هویت مشتری

در طراحیهای کلان IAM، معمولاً از دو مفهوم استفاده میشود:

- هویت منابع انسانی (Workforce Identity – WF)

- هویت مشتری (Customer Identity – CIAM)

این دو حوزه از نظر فنی همپوشانیهایی دارند، اما هدف و رویکرد آنها متفاوت است. مهمترین اصل، طراحی راهکاری است که دقیقاً متناسب با نیاز سازمان شما باشد.

راهکارهای هویت منابع انسانی (WF)

این راهکارها دسترسی کارمندان و پیمانکاران به برنامهها و منابع سازمان را مدیریت میکنند.

هدف اصلی آنها مدیریت ریسک است.

تعیین هویت کاربران معمولاً توسط تیم فناوری اطلاعات انجام میشود و کاربردها بیشتر ماهیت اداری دارند؛ برای مثال کنترل دسترسی به سامانهها از طریق ورود یکپارچه (SSO).

راهکارهای هویت مشتری (CIAM)

این راهکارها مدیریت دسترسی مشتریان، شرکا و کاربران بیرونی را فراهم میکنند.

در CIAM، سهولت استفاده نقش کلیدی دارد. چنین راهکارهایی میتوانند تعامل مشتری و حتی درآمد سازمان را افزایش دهند.

برخلاف کاربران WF، کاربران CIAM معمولاً:

- خودشان حساب ایجاد میکنند،

- از مکانها و دستگاههای مختلف وارد میشوند،

- و ممکن است چندین هویت داشته باشند.

کاربردها غالباً کاربرمحور هستند؛ برای مثال طراحی جریانهای ثبتنام و ورود متناسب با برند سازمان و بهبود تجربه کاربری (UX).

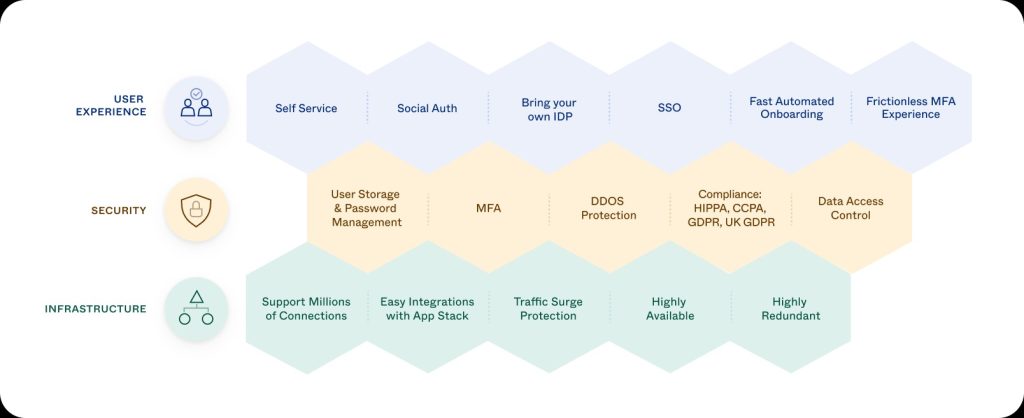

ویژگیهای یک راهکار IAM

ویژگیهای یک سیستم IAM را میتوان در سه حوزه اصلی دستهبندی کرد:

-

زیرساخت

-

امنیت

-

تجربه کاربری

زیرساخت

-

مقیاسپذیری: طراحی سیستم بهگونهای که رشد کاربران و تغییر الگوهای استفاده بدون نیاز به بازطراحی اساسی امکانپذیر باشد.

-

ادغام آسان با پشته نرمافزاری: جداسازی IAM از برنامههای کاربردی تا هر دو بتوانند مستقل توسعه یابند. استفاده از API، معماری مبتنی بر رویداد و ارائه SDK فرآیند ادغام را سادهتر میکند.

-

مقاومت در برابر افزایش ناگهانی ترافیک: جلوگیری از اختلال در اثر جهشهای ناگهانی درخواستها.

-

دسترسپذیری بالا: اطمینان از عملیاتی بودن کامل سامانه IAM در زمان راهاندازی یا بهرهبرداری سامانهها.

-

قابلیت اطمینان بالا: عملکرد پایدار و صحیح تمامی اجزای سیستم در طول زمان.

امنیت

-

ذخیرهسازی و مدیریت کاربران: نگهداری امن اطلاعات هویتی و رمزهای عبور.

-

احراز هویت چندعاملی (MFA): الزام کاربر به تأیید هویت از طریق چند عامل (دانشی، بیومتریک، مالکیتی و…).

-

محافظت در برابر حملات DDoS: جلوگیری از اختلال در دسترسی کاربران مجاز.

-

انطباق با مقررات: رعایت الزامات قانونی و استانداردهای امنیتی مانند HIPAA و GDPR.

-

کنترل دسترسی به دادهها: اعطا یا رد درخواستها بر اساس سیاستها، وضعیت احراز هویت، سطح مجوز و سایر معیارها.

تجربه کاربری

-

سلفسرویس: امکان مدیریت حساب توسط کاربر (ثبتنام، بازیابی رمز، درخواست دسترسی و…).

-

احراز هویت اجتماعی: ورود با حسابهای شبکههای اجتماعی.

-

ارائهدهنده هویت خارجی (External IdP): ورود از طریق Active Directory یا سایر IdPها.

-

ورود یکپارچه (SSO): دسترسی به چند سامانه با یک بار ورود.

-

خودکارسازی چرخه عمر کاربر: فعالسازی، غیرفعالسازی و مدیریت خودکار دسترسیها.

-

MFA کماصطکاک: طراحی تجربهای روان برای احراز هویت چندمرحلهای.

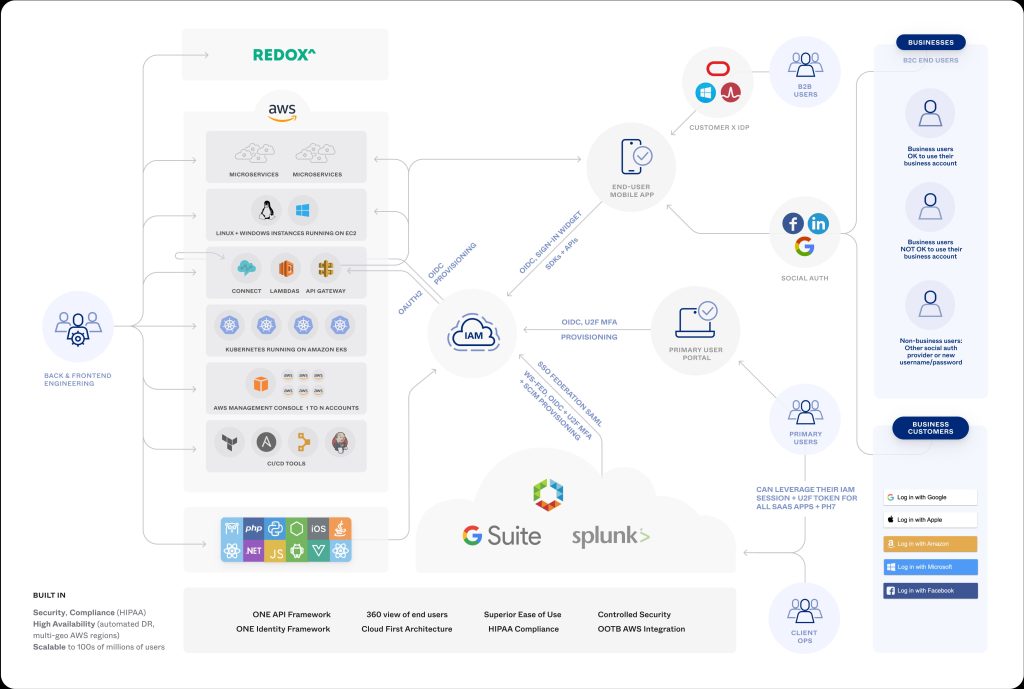

نمونه طراحی IAM

در یک نمونه متداول CIAM برای یک سازمان B2B، کاربران (کارمندان و مشتریان) از طریق وب یا موبایل وارد سامانه میشوند. هرچند ورود به یک سیستم مشترک انجام میشود، اما رفتار، سطح دسترسی و خدمات قابل استفاده بسته به نوع کاربر و سازمان متفاوت است.

چنین معماریهایی معمولاً شامل موارد زیر هستند:

-

پلتفرم IAM مبتنی بر ابر

-

SSO

-

IdPهای خارجی

-

احراز هویت اجتماعی

-

SCIM

-

OAuth 2.0 و OpenID Connect

-

SAML

-

MFA و U2F

-

ثبت وقایع امنیتی

-

پشتیبانی از B2B و B2C

-

انطباق با الزامات قانونی

طراحی باید ویژگیهای معماری مانند دسترسپذیری، عملکرد، مقیاسپذیری و سهولت ادغام را نیز پوشش دهد.

طراحی یک راهکار IAM

در طراحی یک سامانه IAM، این عناصر کلیدی را در نظر بگیرید:

مدیریت هویت

ذخیره و مدیریت دادههای هویتی افراد، سازمانها، دستگاهها و منابع به همراه ویژگیها و سیاستهای مربوطه.

احراز هویت

اطمینان از صحت اعتبارنامههای ورود و اینکه توسط مالک واقعی استفاده میشوند.

مجوزدهی

تعیین اینکه کاربر به چه منابعی و با چه عملیاتی دسترسی دارد.

کنترل دسترسی

اعطا یا رد درخواستهای دسترسی بر اساس سیاستها، وضعیت احراز هویت، سطح مجوز و سایر دادهها.